Phát tán thư rác, tin nhắn lừa đảo với cụm từ nóng hổi

11 triệu email độc hại tại Đông Nam Á bị chặn

Dữ liệu của Kaspersky cho thấy bằng cách đưa các chủ đề và cụm từ nóng hổi liên quan đến các hoạt động trực tuyến của người dùng như mua sắm và streaming giải trí hoặc đại dịch COVID-19 trong tin nhắn, khả năng người dùng không nghi ngờ nhấp vào liên kết bị nhiễm hoặc tệp đính kèm độc hại sẽ tăng lên rất nhiều.Vào năm 2021, hệ thống chống tấn công lừa đảo (anti-phishing) của Kaspersky đã chặn tổng cộng 11.260.643 liên kết lừa đảo ở Đông Nam Á. Hầu hết chúng đã bị chặn trên các thiết bị của người dùng Kaspersky ở Việt Nam, Indonesia và Malaysia.

Ông Yeo Siang Tiong, Tổng giám đốc khu vực Đông Nam Á của Kaspersky cho biết: "Email vẫn là phương thức liên lạc chính của chúng ta trong công việc ở Đông Nam Á và 11 triệu nỗ lực lừa đảo trong một năm chỉ là phần nổi của tảng băng chìm. Với tất cả dữ liệu quan trọng được gửi qua email, tội phạm mạng có thể coi đó là một điểm vào hiệu quả và sinh lợi. Một ví dụ đáng tiếc là vụ trộm Ngân hàng Bangladesh trị giá 81 triệu USD vào năm 2016, được thực hiện thành công bằng một cuộc tấn công lừa đảo có mục tiêu".

Theo đó, ông Yeo Siang Tiong lưu ý: "Các DN trong khu vực nên xem xét kỹ lưỡng các công nghệ an ninh mạng tổng thể và chuyên sâu để tăng cường bảo mật cho các máy chủ mail quan trọng của họ".

Trên toàn cầu, 253.365.212 liên kết lừa đảo đã được các giải pháp của Kaspersky phát hiện và đánh sập vào năm ngoái. Tổng cộng, 8,20% người dùng Kaspersky ở các quốc gia và khu vực khác nhau trên thế giới đã phải đối mặt với ít nhất một cuộc tấn công lừa đảo.

Làm việc từ xa và lừa đảo qua email DN (BEC)

Xu hướng làm việc từ xa đã khiến gia tăng tấn công lừa đảo qua e-mail DN (BEC). Các cuộc tấn công BEC là một loại lừa đảo liên quan đến việc mạo danh đại diện từ một DN đáng tin cậy. Một cuộc tấn công BEC được định nghĩa là một chiến dịch tội phạm mạng có mục tiêu hoạt động bằng cách: bắt đầu trao đổi e-mail với nhân viên của công ty hoặc tiếp quản nhân viên hiện có; đạt được sự tín nhiệm từ nhân viên; xúi giục các hành động gây hại cho lợi ích của công ty hoặc khách hàng của công ty.

Theo Verizon, đây là loại tấn công phi kỹ thuật phổ biến thứ hai vào năm 2021 và FBI đã báo cáo rằng các cuộc tấn công BEC khiến các DN Hoa Kỳ thiệt hại hơn 2 tỷ USD từ năm 2014 - 2019.

Các chuyên gia của Kaspersky ngày càng chứng kiến nhiều hơn các cuộc tấn công BEC. Trong quý 4 năm 2021, các sản phẩm của Kaspersky đã ngăn chặn hơn 8.000 cuộc tấn công BEC, với con số lớn nhất (5.037) xảy ra vào tháng 10.

Trong suốt năm 2021, các nhà nghiên cứu của công ty đã phân tích chặt chẽ cách thức những kẻ lừa đảo tạo ra và phát tán email giả mạo. Kết quả là, họ phát hiện ra rằng các cuộc tấn công có xu hướng chia thành hai loại: quy mô lớn và có mục tiêu cao.

Cách thức này trước đây được gọi là BEC như là một dịch vụ (BEC-as-a-Service), theo đó các cuộc tấn công đơn giản hóa cơ chế đằng sau cuộc tấn công để tiếp cận càng nhiều nạn nhân càng tốt. Những kẻ tấn công đã gửi các tin nhắn được sắp xếp hợp lý hàng loạt từ các tài khoản thư miễn phí, với hy vọng lôi kéo được càng nhiều nạn nhân càng tốt. Những thông điệp như vậy thường thiếu mức độ tinh vi cao, nhưng chúng hiệu quả.

Tin nhắn trên là một ví dụ của chiến dịch lừa đảo CEO quy mô lớn. Trong trường hợp này, một nhân viên nhận được email giả từ một đồng nghiệp cấp cao hơn. Thông báo luôn mơ hồ cho biết rằng một người có yêu cầu xử lý. Nạn nhân có thể được yêu cầu thanh toán gấp một số hợp đồng, giải quyết một số xung đột tài chính hoặc chia sẻ thông tin nhạy cảm với bên thứ ba.

Bất kỳ nhân viên nào cũng có thể trở thành nạn nhân. Tất nhiên, có một số dấu hiệu cảnh báo đáng chú ý trong một thông điệp như vậy. Không có tài khoản công ty nào được sử dụng và người gửi rõ ràng không phải là người bản xứ.

Đồng thời, một số tội phạm đang dựa vào việc gửi thư hàng loạt được đơn giản hóa, những kẻ khác đang hướng tới các cuộc tấn công BEC có mục tiêu, tiên tiến hơn. Quá trình hoạt động như sau: những kẻ tấn công trước tiên tấn công một hộp thư trung gian, giành quyền truy cập vào e-mail của tài khoản đó.

Sau đó, khi họ tìm thấy thư phù hợp trong hộp thư bị xâm nhập của công ty trung gian (ví dụ, các vấn đề tài chính hoặc các vấn đề kỹ thuật liên quan đến công việc), họ tiếp tục thư từ với công ty được nhắm mục tiêu, mạo danh công ty trung gian. Thường thì mục đích là thuyết phục nạn nhân chuyển tiền hoặc cài đặt phần mềm độc hại.

Trên thực tế, mục tiêu là tham gia vào cuộc trò chuyện do những kẻ tấn công đề cập, họ có nhiều khả năng trở thành nạn nhân của trò lừa đảo hơn. Các cuộc tấn công như vậy đã được chứng minh là có hiệu quả cao và đó là lý do tại sao chúng không chỉ được sử dụng bởi những tên tội phạm quy mô nhỏ tìm cách kiếm lợi nhuận nhanh chóng.

Roman Dedenok, chuyên gia bảo mật tại Kaspersky, chia sẻ: "Hiện tại, chúng tôi nhận thấy rằng các cuộc tấn công BEC trở thành một trong những cách lừa đảo phi kỹ thuật phổ biến nhất. Lý do khá đơn giản - những kẻ lừa đảo sử dụng các kế hoạch như vậy vì chúng có hiệu quả. Mặc dù ngày nay ít người có xu hướng rơi vào các email giả mạo quy mô lớn đơn giản, nhưng những kẻ lừa đảo bắt đầu cẩn thận thu thập dữ liệu về nạn nhân và sau đó sử dụng nó để xây dựng lòng tin".

Một số cuộc tấn công này, theo vị chuyên gia này là có thể xảy ra vì tội phạm mạng có thể dễ dàng tìm thấy tên và vị trí công việc của nhân viên cũng như danh sách liên hệ trong truy cập mở. Đó là lý do tại sao người dùng được khuyến nghị cẩn thận trong công việc.

DN có thể xử lý các cuộc tấn công BEC như thế nào?

Tội phạm mạng sử dụng khá nhiều thủ thuật kỹ thuật và các phương pháp tấn công phi kỹ thuật để giành được lòng tin và thực hiện hành vi gian lận. Tuy nhiên, thực hiện một loạt các biện pháp hiệu quả có thể giảm thiểu mối đe dọa từ các cuộc tấn công BEC:

Thiết lập SPF (Sender Policy Framework), sử dụng chữ ký DKIM (Domain Keys Identified Mail) và triển khai chính sách DMARC (Domain-based Message Authentication Reporting and Conformance) để bảo vệ chống lại thư nội bộ giả mạo.

Về lý thuyết, các biện pháp này cũng cho phép các công ty khác xác thực các e-mail được gửi dưới danh nghĩa tổ chức của bạn (tất nhiên, giả sử rằng các công ty đã cấu hình các công nghệ đó).

Phương pháp này có vài mặt hạn chế (như không thể ngăn chặn các tên miền giả mạo hoặc trông giống như giả mạo), nhưng càng có nhiều công ty sử dụng SPF, DKIM và DMARC, thì tội phạm mạng càng có ít phạm vi hoạt động. Việc sử dụng các công nghệ này góp phần tạo ra một loại khả năng miễn dịch tập thể chống lại nhiều loại hoạt động độc hại với tiêu đề e-mail.

Đào tạo nhân viên định kỳ để chống lại tấn công phi kỹ thuật

Sự kết hợp giữa các hội thảo và mô phỏng huấn luyện nhân viên cảnh giác và xác định các cuộc tấn công BEC xuyên qua các lớp phòng thủ khác.

Sử dụng các công cụ bảo mật để bảo vệ các kênh liên lạc của công ty như Kaspersky Secure Mail Gateway với bộ công nghệ chống lừa đảo, chống thư rác, phát hiện phần mềm độc hại vững chắc. Trong khi BEC đại diện cho một trong những kiểu xâm nhập email tinh vi nhất, sản phẩm có mô hình dựa trên thực nghiệm dành riêng để xử lý các chỉ số gián tiếp và phát hiện ngay cả những email giả mạo thuyết phục nhất.

Đăng ký các dịch vụ tình báo về mối đe dọa chuyên sâu và được cập nhật thường xuyên để có tầm nhìn chuyên sâu về các mối đe dọa mạng nhắm vào tổ chức của bạn./.

Nguồn tin: theo ictvietnam.vn

Ý kiến bạn đọc

-

169 nền tảng, dịch vụ, giải pháp số xuất sắc được trao Giải thưởng Sao Khuê 2024

169 nền tảng, dịch vụ, giải pháp số xuất sắc được trao Giải thưởng Sao Khuê 2024

-

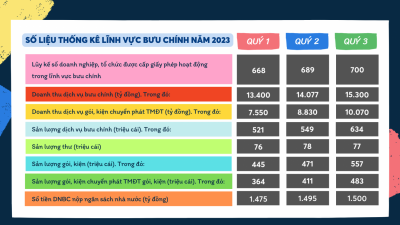

Số liệu thống kê lĩnh vực bưu chính năm 2023

Số liệu thống kê lĩnh vực bưu chính năm 2023

-

Việt Nam - Ấn Độ trao đổi hợp tác phát triển hạ tầng công cộng số, mạng lưới thanh toán số

Việt Nam - Ấn Độ trao đổi hợp tác phát triển hạ tầng công cộng số, mạng lưới thanh toán số

-

5G sẽ đem lại cơ hội doanh thu mới cho các nhà mạng Việt Nam

5G sẽ đem lại cơ hội doanh thu mới cho các nhà mạng Việt Nam

-

Sau viễn thông, bưu chính Viettel khẳng định sẽ chinh phục thị trường thế giới

Sau viễn thông, bưu chính Viettel khẳng định sẽ chinh phục thị trường thế giới