Nhiều lỗ hổng mới trong các phần mềm chống virus phổ biến

Các nhà nghiên cứu bảo mật mới tiết lộ những thông tin chi tiết về những lỗ hổng bảo mật được tìm thấy trong những giải pháp chống virus phổ biến, có thể khiến cho những kẻ tấn công nâng cao đặc quyền để duy trì phần mềm độc hại trong các hệ thống bị ảnh hưởng.

| Phần mềm chống virus | Lỗ hổng |

| Kaspersky Security Center | CVE-2020-25043, CVE-2020-25044, CVE-2020-25045 |

| McAfee Endpoint Security and McAfee Total Protection | CVE-2020-7250, CVE-2020-7310 |

| Symantec Norton Power Eraser | CVE-2019-1954 |

| Fortinet FortiClient | CVE-2020-9290 |

| Check Point ZoneAlarm and Check Point Endpoint Security | CVE-2019-8452 |

| Trend Micro HouseCall for Home Networks | CVE-2019-19688, CVE-2019-19689, and three more unassigned flaws |

| Avira | CVE-2020-13903 |

| Microsoft Defender | CVE-2019-1161 |

Theo báo cáo được CyberArk Labs công bố mới đây, những đặc quyền cấp cao thường được liên kết với các sản phẩm chống phần mềm độc hại, tạo nhiều lỗ hổng để tin tặc có thể khai thác thông qua các cuộc tấn công thao tác trên tệp tin (file manipulation attacks). Điều này khiến cho mã độc chiếm được những quyền cấp cao hơn trên hệ thống.

Những lỗ hổng này ảnh hưởng tới hàng loạt giải pháp chống virus, bao gồm các giải pháp từ Kaspersky, McAfee, Symantec, Fortinet, Check Point, Trend Micro, Avira và Microsoft Defender. Mỗi giải pháp đã được các nhà cung cấp tương ứng xử lý.

Lỗ hổng nghiêm trọng nhất trong số đó là lỗ hổng có khả năng xóa các tệp tin từ những vị trí tùy ý, cho phép tin tặc xóa bất kỳ tệp tin nào trên hệ thống. Cùng với đó là lỗ hổng xáo trộn tệp tin (file corruption), cho phép tin tặc loại bỏ nội dung của bất kỳ tệp tin nào trong hệ thống.

Theo CyberArk, nguyên nhân của các lỗ hổng là do những DACL (Discretionary Access Control Lists) mặc định cho thư mục "C:\ProgramData" của windows. Mặc định này cho phép người dùng tiêu chuẩn lưu trữ dữ liệu mà không yêu cầu các quyền bổ sung.

Lợi dụng việc người dùng đều có quyền ghi và xóa ở cấp thư mục cơ sở mà tin tặc tăng khả năng leo thang đặc quyền khi một tiến trình không đặc quyền tạo ra một thư mục mới trong "ProgramData" mà tiến trình đặc quyền truy nhập sau đó.

Trong một trường hợp khác, các nhà nghiên cứu quan sát thấy có 2 tiến trình khác nhau – một tiến trình đặc quyền và một tiến trình chạy với tư cách người dùng nội bộ đã được xác thực – có tệp tin giống nhau, cho phép kẻ tấn công khai thác tiến trình đặc quyền để xóa tệp tin và tạo một liên kết tượng trưng (symbolic link) trỏ đến mọi tệp tin tùy ý kèm theo nội dung độc hại.

Sau đó, các nhà nghiên cứu CyberArk cũng phát hiện ra khả năng tạo một thư mục mới trong "C:\ProgramData" trước khi tiến trình đặc quyền được thực thi.

Khi làm vậy, họ thấy rằng, khi trình cài đặt chống virus McAfee được chạy sau khi khởi tạo thư mục "McAfee", người dùng tiêu chuẩn có toàn quyền kiểm soát thư mục, nâng cao quyền người dùng nội bộ bằng cách thực hiện cuộc tấn công liên kết tượng trưng (symlink attack).

Ngoài ra, một lỗ hổng chiếm quyền điều khiển DLL trong Trend Micro, Fortinet và các giải pháp chống virus khác có thể đã bị kẻ tấn công khai thác để cài tệp tin DLL độc hại vào thư mục ứng dụng và leo thang đặc quyền.

Những danh sách trình điều khiển truy nhập phải được hạn chế để ngăn chặn những lỗ hổng xóa tùy ý, CyberArk nhấn mạnh sự cần thiết phải cập nhật các khung cài đặt để giảm thiểu những cuộc tấn công DLL Hijacking.

Mặc dù các lỗ hổng đã được xử lý, nhưng báo cáo này như một lời nhắc nhở về những điểm yếu trong phần mềm, bao gồm cả những điểm yếu nằm trong việc cung cấp bảo vệ chống virut cũng có thể là đường dẫn cho phần mềm độc hại.

Các nhà ngiên cứu của CyberArk cho biết: "Hậu quả mà những lỗ hổng này gây ra thường là sự leo thang đặc quyền trong hệ thông nội bộ. Do mức đặc quyền cao của những sản phẩm bảo mật, một lỗ hổng trong đó cũng có thể giúp phần mềm độc hại duy trì chỗ đứng và gây ra nhiều thiệt hại hơn cho tổ chức".

Nguồn tin: "Tạp chí điện tử Thông tin và Truyền thông"

Ý kiến bạn đọc

Bạn cần đăng nhập với tư cách là Thành viên chính thức để có thể bình luận

ỨNG DỤNG CNTT TRONG CQNN

Tin nổi bật

-

169 nền tảng, dịch vụ, giải pháp số xuất sắc được trao Giải thưởng Sao Khuê 2024

169 nền tảng, dịch vụ, giải pháp số xuất sắc được trao Giải thưởng Sao Khuê 2024

-

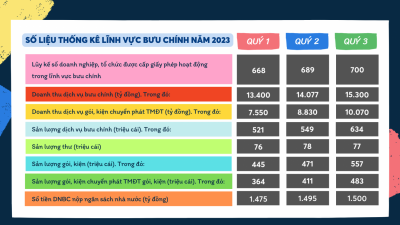

Số liệu thống kê lĩnh vực bưu chính năm 2023

Số liệu thống kê lĩnh vực bưu chính năm 2023

-

Việt Nam - Ấn Độ trao đổi hợp tác phát triển hạ tầng công cộng số, mạng lưới thanh toán số

Việt Nam - Ấn Độ trao đổi hợp tác phát triển hạ tầng công cộng số, mạng lưới thanh toán số

-

5G sẽ đem lại cơ hội doanh thu mới cho các nhà mạng Việt Nam

5G sẽ đem lại cơ hội doanh thu mới cho các nhà mạng Việt Nam

-

Sau viễn thông, bưu chính Viettel khẳng định sẽ chinh phục thị trường thế giới

Sau viễn thông, bưu chính Viettel khẳng định sẽ chinh phục thị trường thế giới