Một số giải pháp bảo vệ API khỏi các rủi ro bảo mật

Trong nền kinh tế số hiện nay, giao diện lập trình ứng dụng (API - Application Programming Interface) đã trở thành yếu tố quan trọng thúc đẩy doanh thu và nâng cao tính gắn kết giữa các tổ chức và doanh nghiệp (DN). Đối với nhiều công ty công nghệ, phần lớn doanh thu của họ thu được từ các API.

Hiện nay, các tổ chức tài chính, ngân hàng, viễn thông, bảo hiểm và chính phủ đều có xu hướng chuyển sang sử dụng hệ thống được thiết kế dưới dạng API để trao đổi dữ liệu. Lợi thế của việc sử dụng API cho ứng dụng web và di động là các nhà phát triển có thể xây dựng và triển khai tích hợp chức năng và dữ liệu một cách nhanh chóng, dễ dàng.

Tuy nhiên, chính sự ưu việt và phổ biến của API cũng khiến chúng trở thành mục tiêu khai thác của tin tặc, dẫn đến nguy cơ mất dữ liệu, xâm nhập trái phép hoặc gian lận tự động.

Do bản chất và tính phổ biến của API khiến việc bảo vệ chúng ngày càng trở nên khó khăn. Tội phạm mạng cũng có thể tận dụng các lợi ích tương tự đối với các nhà phát triển - dễ sử dụng và linh hoạt - để dễ dàng thực hiện việc chiếm đoạt tài khoản, nhồi nhét thông tin đăng nhập, tạo tài khoản giả hoặc sửa nội dung. Không có gì ngạc nhiên khi tổ chức bảo mật nổi tiếng Gartner xác nhận bảo mật API là mối quan tâm hàng đầu của 50% doanh nghiệp hiện nay.

Ngoài ra, các ứng dụng và API mà chúng ta sử dụng luôn ở trong tình trạng thay đổi liên tục, do đó các chính sách bảo mật không thích ứng theo kịp tốc độ, việc này không hề dễ dàng, đặc biệt trong môi trường đám mây.

Các lỗ hổng API chính

Những mối đe dọa phổ biến nhằm vào API

Các lỗ hổng xác thực và tiếp quản tài khoản

Nhiều API không kiểm tra trạng thái xác thực khi có yêu cầu đến từ người dùng chính hãng. Những kẻ tấn công khai thác các lỗ hổng này theo nhiều cách khác nhau, như chiếm quyền điều khiển phiên và tài khoản, để bắt chước các lệnh gọi API chính hãng. Tội phạm mạng cũng thực hiện các cuộc tấn công nhồi thông tin xác thực để chiếm đoạt tài khoản người dùng.

Thiếu mã hóa mạnh

Nhiều API thiếu mã hóa mạnh mẽ giữa máy khách và máy chủ API. Những kẻ tấn công khai thác các lỗ hổng thông qua các cuộc tấn công MITM (man-in-the-middle). Theo đó, kẻ tấn công chặn các giao dịch API không được mã hóa hoặc được bảo vệ kém để đánh cắp thông tin nhạy cảm hoặc thay đổi dữ liệu giao dịch. Ngoài ra, do việc sử dụng phổ biến các thiết bị di động, hệ thống đám mây cùng kiến trúc tiểu dịch vụ (Microservice) càng làm cho vấn đề bảo mật API trở nên phức tạp hơn.

Lỗ hổng logic kinh doanh

Các API dễ bị lạm dụng logic nghiệp vụ. Đây chính là lý do tại sao cần phải có giải pháp quản lý chuyên dụng và cần áp dụng phương pháp phát hiện tốt đối với cả ứng dụng web và ứng dụng di động nhằm phát hiện các nhiều lỗi - dương tính giả và âm tính giả.

Bảo mật điểm cuối kém

Hầu hết các thiết bị IoT và công cụ microservice đều được lập trình để giao tiếp với máy chủ thông qua các kênh API. Các thiết bị này tự xác thực trên máy chủ API bằng chứng chỉ ứng dụng khách. Khi tin tặc cố gắng giành quyền kiểm soát một API từ điểm cuối IoT và nếu thành công, chúng có thể dễ dàng sắp xếp lại thứ tự API, do đó dẫn đến vi phạm dữ liệu.

Một số giải pháp bảo vệ API khỏi các rủi ro bảo mật

Các mối đe dọa đối với các lỗ hổng API khá đa dạng, bao gồm cấy mã độc, tấn công giao thức, chuyển hướng không hợp lệ và tấn công bot. Theo Radware, 1/3 số cuộc tấn công chống lại API nhằm mục đích gây ra trạng thái từ chối dịch vụ (DoS). Bất chấp lỗ hổng bảo mật mà API gây ra nhưng nhiều DN có xu hướng cấp quyền truy cập API vào dữ liệu nhạy cảm mà không kiểm tra API để phát hiện hoạt động độc hại.

Một số bước đơn giản mà bạn có thể triển khai để giảm thiểu rủi ro bảo mật API ngay lập tức.

Thống nhất kế hoạch bảo mật trong toàn bộ hệ thống

Nếu trong nội bộ tổ chức, công ty của bạn đang gặp vấn đề liên quan đến bảo mật API, thì có khả năng các biện pháp được triển khai không phù hợp hoặc thiếu nhất quán.

Để giải quyết vấn đề này, các bên liên quan nên thảo luận về việc làm thế nào để cùng nhau cộng tác tốt nhất nhằm đề xuất và triển khai sáng kiến bảo mật API phù hợp với tình hình thực tế. Để làm cơ sở cho các cuộc họp này, các nhóm nên tham khảo NIST Cybersecurity Framework. Đây là công cụ tuyệt vời để phát triển sự hiểu biết chung về các rủi ro an ninh mạng trong toàn tổ chức. Nó sẽ giúp các bên có được nhận thức cơ bản về các API được sử dụng trong toàn tổ chức để xác định những lỗ hổng tiềm ẩn trong các quy trình liên quan, từ đó có thể cải thiện chiến lược bảo mật API của mình ngay lập tức.

Đưa ra vấn đề và tìm cách tháo gỡ

Để cải thiện tình trạng bảo mật API của một tổ chức, điều quan trọng là phải đưa ra được các vấn đề tồn tại và cùng nhau tìm ra phương án giải quyết tối ưu nhất. Hãy xem xét tổng thể các API mà tổ chức của bạn sử dụng, môi trường kinh doanh, quản trị, đánh giá rủi ro, chiến lược quản lý rủi ro, kiểm soát truy cập, các sự kiện và tình huống bất thường, giám sát bảo mật liên tục, quy trình phát hiện, v.v... Hãy đảm bảo không có bất cứ rủi ro nào bị bỏ sót.

Thiết lập quy trình bảo mật API xuyên suốt và bền vững

Ngoài việc thực hiện hai bước nếu trên, các tổ chức, doanh nghiệp cũng cần cân nhắc triển khai các giải pháp hỗ trợ giám sát chương trình bảo mật API liên tục, qua đó tạo ra một quy trình bảo mật API toàn diện và mạnh mẽ, đồng thời hỗ trợ khả năng phát triển và thích ứng khi số lượng API rộng và thay đổi.

Khả năng hiển thị và kiểm kê tập trung tất cả API, chế độ xem chi tiết về các mẫu lưu lượng API, giám sát API truyền dữ liệu nhạy cảm, đánh giá sự phù hợp đặc điểm kỹ thuật API liên tục, có các chương trình xác thực, kiểm soát truy cập tại chỗ và chạy phân tích rủi ro tự động dựa trên các tiêu chí được xác định trước như ai đang truy cập API, vị trí của chúng và cách chúng được sử dụng… là những chìa khóa để xây dựng một quy trình bảo mật API đủ linh hoạt để theo kịp mọi thay đổi.

Khi các tổ chức, doanh nghiệp tiếp tục mở rộng việc sử dụng API để thúc đẩy hoạt động kinh doanh, điều quan trọng là cần phải xem xét mọi con đường mà tội phạm mạng có thể thực hiện để tấn công dữ liệu quan trọng của mình, từ đó xây dựng chiến lược và hệ thống phòng thủ phù hợp.

Nguồn tin: "Tạp chí điện tử Thông tin và Truyền thông"

Ý kiến bạn đọc

-

169 nền tảng, dịch vụ, giải pháp số xuất sắc được trao Giải thưởng Sao Khuê 2024

169 nền tảng, dịch vụ, giải pháp số xuất sắc được trao Giải thưởng Sao Khuê 2024

-

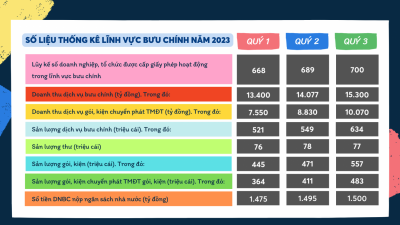

Số liệu thống kê lĩnh vực bưu chính năm 2023

Số liệu thống kê lĩnh vực bưu chính năm 2023

-

Việt Nam - Ấn Độ trao đổi hợp tác phát triển hạ tầng công cộng số, mạng lưới thanh toán số

Việt Nam - Ấn Độ trao đổi hợp tác phát triển hạ tầng công cộng số, mạng lưới thanh toán số

-

5G sẽ đem lại cơ hội doanh thu mới cho các nhà mạng Việt Nam

5G sẽ đem lại cơ hội doanh thu mới cho các nhà mạng Việt Nam

-

Sau viễn thông, bưu chính Viettel khẳng định sẽ chinh phục thị trường thế giới

Sau viễn thông, bưu chính Viettel khẳng định sẽ chinh phục thị trường thế giới