Hơn 3.000 ứng dụng di động rò rỉ thông tin khóa Twitter API

Các nhà nghiên cứu cho biết: trong số 3.207, có 230 ứng dụng bị rò rỉ cả 4 thông tin xác thực và có thể được sử dụng để chiếm đoạt tài khoản Twitter của người dùng, đồng thời thực hiện nhiều hoạt động độc hại. Các hoạt động có thể thực hiện bao gồm: đọc tin nhắn trực tiếp, thực hiện các hành động tùy ý như đăng lại, thích và xóa tweet, theo dõi bất kỳ tài khoản nào, xóa người theo dõi, truy cập cài đặt tài khoản và thậm chí thay đổi ảnh hồ sơ tài khoản.

Quyền truy cập vào Twitter API yêu cầu tạo Key và Access Token, đóng vai trò tương tự như tên người dùng và mật khẩu cho các ứng dụng, cho phép thực hiện nhiều hành động trên tài khoản thông qua API này. Do đó, tin tặc sở hữu thông tin này có thể tạo ra nhiều bot Twitter để phát tán thông tin sai lệch trên nền tảng mạng xã hội.Trong một tình huống giả định được đưa ra bởi CloudSEK (Ấn Độ), các khóa API và token thu thập được từ các ứng dụng dành cho thiết bị di động có thể được nhúng vào một chương trình. Cho phép tin tặc thực hiện các chiến dịch phần mềm độc hại quy mô lớn thông qua các tài khoản đã được xác minh để nhắm mục tiêu những người theo dõi trên tài khoản.

Phát hiện của CloudSEK cho thấy việc rò rỉ không chỉ xảy ra ở các Twitter API, mà còn xuất hiện trong các khóa bí mật cho tài khoản khoản GitHub, AWS, HubSpot và Razorpay từ các ứng dụng di động.

Để giảm thiểu các cuộc tấn công do lộ lọt thông tin gây ra, người dùng nên kiểm tra lại mã cho các khóa API được mã hóa cứng trực tiếp, đồng thời tạo các khóa định kỳ để giúp giảm rủi ro có thể xảy ra do rò rỉ.

Nguồn tin: Theo Tạp chí An toàn thông tin

Ý kiến bạn đọc

-

169 nền tảng, dịch vụ, giải pháp số xuất sắc được trao Giải thưởng Sao Khuê 2024

169 nền tảng, dịch vụ, giải pháp số xuất sắc được trao Giải thưởng Sao Khuê 2024

-

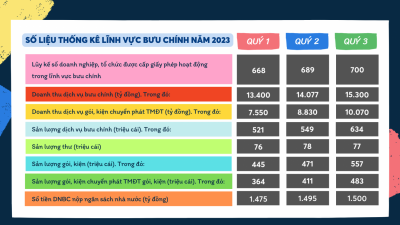

Số liệu thống kê lĩnh vực bưu chính năm 2023

Số liệu thống kê lĩnh vực bưu chính năm 2023

-

Việt Nam - Ấn Độ trao đổi hợp tác phát triển hạ tầng công cộng số, mạng lưới thanh toán số

Việt Nam - Ấn Độ trao đổi hợp tác phát triển hạ tầng công cộng số, mạng lưới thanh toán số

-

5G sẽ đem lại cơ hội doanh thu mới cho các nhà mạng Việt Nam

5G sẽ đem lại cơ hội doanh thu mới cho các nhà mạng Việt Nam

-

Sau viễn thông, bưu chính Viettel khẳng định sẽ chinh phục thị trường thế giới

Sau viễn thông, bưu chính Viettel khẳng định sẽ chinh phục thị trường thế giới