Dự báo xu hướng tấn công có chủ đích trong năm 2022 (Phần II)

Hướng mục tiêu vào khu vực nhà cung cấp tư nhân

Năm 2022, việc sử dụng phần mềm giám sát do các nhà cung cấp tư nhân phát triển đã được chú ý. Với khả năng sinh lời của doanh nghiệp này và tác động của phần mềm đối với những đối tượng được nhắm mục tiêu, các chuyên gia cho rằng các nhà cung cấp phần mềm sẽ đóng một vai trò lớn hơn, ít nhất là cho đến khi các chính phủ tìm cách điều chỉnh việc sử dụng phần mềm đó. Có một số dấu hiệu cho thấy điều này đã xảy ra.

Vào tháng 10/2021, Cục Công nghiệp và An ninh của Bộ Thương mại Hoa Kỳ (BIS) đã đưa ra quy tắc cuối cùng tạm thời xác định thời điểm cần có giấy phép cho phần mềm giám sát thương mại với mục đích là ngăn chặn việc phân phối các công cụ giám sát cho các quốc gia có vũ khí kiểm soát, đồng thời cho phép tiếp tục nghiên cứu và giao dịch bảo mật hợp pháp.

Trong khi đó, các nhà cung cấp phần mềm độc hại và ngành công nghiệp bảo mật tấn công sẽ hướng đến việc hỗ trợ những người dùng cũ nhưng cũng là những người dùng mới trong hoạt động của họ.

Gia tăng mục tiêu vào các thiết bị di động

Phần mềm độc hại nhắm mục tiêu vào các thiết bị di động đã xuất hiện trên tin tức trong hơn một thập kỷ qua. Điều này có mối tương quan chặt chẽ với sự phổ biến của các hệ điều hành đang thống trị. Cho đến nay, hai hệ điều hành phổ biến nhất cho thiết bị di động là iOS và Android (cộng với các bản sao dựa trên Android/Linux khác). Trong khi iOS dựa trên một App Store đóng chỉ cho phép các ứng dụng đã được kiểm duyệt, thì Android lại cởi mở hơn và cho phép người dùng cài đặt ứng dụng của bên thứ ba trực tiếp trên thiết bị. Điều này đã dẫn đến sự khác biệt lớn về loại phần mềm độc hại nhắm mục tiêu vào hai nền tảng này; trong khi các thiết bị đầu cuối dựa trên Android đang bị cản trở bởi rất nhiều phần mềm độc hại , iOS chủ yếu nằm trong nhóm hoạt động gián điệp mạng tiên tiến được nhà nước bảo trợ.

Vào năm 2021, Dự án Pegasus đã mang đến một chiều hướng mới cho thấy các cuộc tấn công zero-day trên iOS; nhiều iOS zero-days đã được báo cáo rầm rộ hơn bất kỳ năm nào khác. Theo quan điểm của những kẻ tấn công, thiết bị di động là mục tiêu lý tưởng, chúng chứa thông tin chi tiết về cuộc sống riêng tư của chủ nhân và rất khó để ngăn chặn hoặc phát hiện các bệnh lây nhiễm. Không giống như PC hoặc Mac, nơi người dùng có quyền lựa chọn cài đặt bộ bảo mật, các sản phẩm như vậy có thể bị tê liệt hoặc không tồn tại trên iOS. Điều này tạo ra một cơ hội đặc biệt cho APT, một cơ hội mà không đối thủ nào được nhà nước bảo trợ sẽ muốn bỏ lỡ. Vào năm 2022, người dùng sẽ chứng kiến nhiều cuộc tấn công tinh vi hơn nhằm vào các thiết bị di động.

Gia tăng các cuộc tấn công chuỗi cung ứng

Các chuyên gia đã nhận thấy một số cuộc tấn công chuỗi cung ứng đáng chú ý trong năm nay và đã thảo luận về việc các tác nhân đe dọa APT áp dụng phương pháp này ở trên. Tội phạm mạng lợi dụng những điểm yếu trong cách bảo mật của các nhà cung cấp để thu thập thông tin khách hàng của công ty bị xâm phạm. Các ví dụ nổi bật bao gồm cuộc tấn công vào hệ thống đường ống dẫn dầu của Hoa Kỳ vào tháng 5, cuộc tấn công vào một nhà sản xuất thịt toàn cầu vào tháng 6 và nhắm mục tiêu vào các Nhà cung cấp dịch vụ được quản lý MSP và khách hàng của họ vào tháng 7. Các cuộc tấn công như vậy thể hiện sự vi phạm lòng tin ở đâu đó trong chuỗi cung ứng và chúng đặc biệt có giá trị đối với những kẻ tấn công, vì chúng cung cấp một bước đệm cho nhiều mục tiêu khác. Do đó, các cuộc tấn công chuỗi cung ứng sẽ là một xu hướng phát triển vào năm 2022.

Tiếp tục khai thác lỗ hổng WFH (Work From Home)

Bất chấp việc nới lỏng các quy định về ngăn chặn đại dịch ở nhiều nơi khác nhau trên thế giới, nhiều nhân viên vẫn tiếp tục làm việc tại nhà trong tương lai gần. Điều này sẽ tiếp tục tạo cơ hội cho những kẻ tấn công xâm phạm mạng công ty, bao gồm việc sử dụng kỹ nghệ xã hội để đánh cắp thông tin đăng nhập và các cuộc tấn công dồn dập vào các dịch vụ của công ty, với hy vọng tìm thấy các máy chủ được bảo vệ kém. Ngoài ra, khi nhiều người tiếp tục sử dụng thiết bị của riêng họ, thay vì các thiết bị bị khóa bởi nhóm CNTT của công ty, những kẻ tấn công sẽ tìm kiếm cơ hội mới để khai thác các máy tính gia đình không được bảo vệ hoặc chưa được vá lỗi, làm vật trung gian xâm nhập vào mạng công ty.

Gia tăng sự xâm nhập của APT trong khu vực META, đặc biệt là Châu Phi

Động lực chính của điều này là sự căng thẳng địa-chính trị gia tăng trên diện rộng, ảnh hưởng đến sự gia tăng các hoạt động tấn công mạng dựa trên gián điệp. Địa chính trị từ trước đến nay là yếu tố góp phần chính, trong số các yếu tố khác như kinh tế, công nghệ và đối ngoại để ảnh hưởng đến các hoạt động xâm nhập mạng với mục tiêu đánh cắp dữ liệu nhạy cảm cho các mục đích an ninh quốc gia. Bất chấp tình hình đại dịch hiện nay đang ảnh hưởng đến toàn cầu, căng thẳng địa-chính trị đã gia tăng đáng kể ở Trung Đông và Thổ Nhĩ Kỳ kể từ ít nhất là tháng 1 năm 2020 và có khả năng sẽ tiếp tục.

Châu Phi đã trở thành khu vực đô thị hóa nhanh nhất và thu hút đầu tư. Đồng thời, nhiều quốc gia trên lục địa này có vị trí chiến lược khi nói đến thương mại hàng hải. Điều này và sự cải thiện liên tục khả năng phòng thủ ở khu vực này khiến các chuyên gia tin rằng năm 2022 sẽ có các cuộc tấn công APT lớn ở khu vực META, đặc biệt là châu Phi.

Bùng nổ các cuộc tấn công chống lại bảo mật đám mây và các dịch vụ thuê ngoài

Ngày càng có nhiều công ty kết hợp điện toán đám mây trong các mô hình kinh doanh của họ do sự tiện lợi và khả năng mở rộng mà chúng mang lại. Phong trào devops đã khiến nhiều công ty áp dụng kiến trúc phần mềm dựa trên microservices và chạy trên cơ sở hạ tầng của bên thứ ba, cơ sở hạ tầng thường chỉ có một mật khẩu hoặc khóa API để không bị chiếm đoạt.

Mô hình này gần đây mang hàm ý bảo mật tuy nhiên phần lớn các nhà phát triển hiểu không đầy đủ nên cho đến nay vẫn chưa thực sự điều tra ra các cuộc tấn công đó.

Dự đoán này liên quan đến các dịch vụ thuê ngoài như chỉnh sửa tài liệu trực tuyến, lưu trữ tệp, lưu trữ email,…. Các nhà cung cấp đám mây bên thứ ba hiện tập trung đủ dữ liệu để thu hút sự chú ý của các tác nhân nhà nước và sẽ trở thành mục tiêu chính trong các cuộc tấn công tinh vi.

Sự trở lại của các cuộc tấn công cấp thấp: bootkit lại nóng trở lại

Tin tặc thường tránh các thiết bị tấn công cấp thấp do có nguy cơ gây ra lỗi hệ thống và sự phức tạp cần thiết để tạo ra chúng. Các báo cáo được Kaspersky công bố trong suốt năm 2021 chỉ ra rằng nghiên cứu tấn công về bootkit vẫn tồn tại; lợi ích vô hình hiện vượt trội hơn rủi ro hoặc phát triển cấp thấp đã trở nên dễ tiếp cận hơn. Các chuyên gia hy vọng sẽ khám phá ra nhiều thiết bị cấy ghép tiên tiến hơn thuộc loại này vào năm 2022. Ngoài ra, khi Khởi động an toàn ngày càng phổ biến, những kẻ tấn công sẽ cần phải tìm ra các khai thác hoặc lỗ hổng trong cơ chế bảo mật này để vượt qua nó và tiếp tục triển khai các công cụ của chúng.

Các quốc gia sẽ cần phải quy định rõ các hành vi vi phạm mạng được phép chấp nhận

Trong thập kỷ qua, toàn ngành công nghiệp đã cho thấy một xu hướng mà không gian mạng ngày càng trở nên nhạy cảm hơn, đặc biệt là khi nói đến chiến tranh mạng. Năm ngoái, các chuyên gia dự đoán rằng các cáo trạng pháp lý sẽ trở thành một phần không thể thiếu trong kho vũ khí của các quốc gia phương Tây để áp đặt chi phí cho các hoạt động của đối thủ.

Tuy nhiên, vấn đề tranh cãi xảy ra là các quốc gia tố cáo các cuộc tấn công mạng chống lại họ nhưng đồng thời cũng lại lộ ra việc tiến hành các cuộc tấn công của chính họ. Để sự phản đối có hiệu lực, họ sẽ cần tạo ra sự phân biệt giữa các cuộc tấn công mạng có thể chấp nhận được và những cuộc tấn công không được chấp nhận. Vào năm 2022, các chuyên gia cho rằng một số quốc gia sẽ công bố bảng phân loại tội phạm mạng, chi tiết chính xác các loại vectơ tấn công (ví dụ: chuỗi cung ứng) và hành vi (ví dụ: phá hoại, ảnh hưởng đến cơ sở hạ tầng dân sự,…) là vượt quá giới hạn.

Kết luận

Tuy khó có thể đưa ra những dự đoán chính xác trong tương lai, nhưng các chuyên gia đã cố gắng đưa ra các dự báo dựa trên cơ sở sử dụng các xu hướng quan sát được trong năm vừa qua để xác định các khu vực và xu hướng mà những kẻ tấn công có khả năng tìm cách khai thác trong thời gian tới.

Ý kiến bạn đọc

-

169 nền tảng, dịch vụ, giải pháp số xuất sắc được trao Giải thưởng Sao Khuê 2024

169 nền tảng, dịch vụ, giải pháp số xuất sắc được trao Giải thưởng Sao Khuê 2024

-

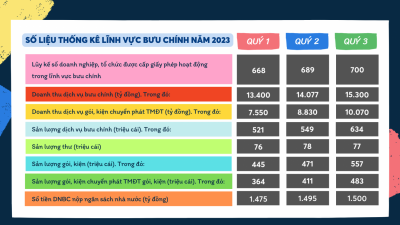

Số liệu thống kê lĩnh vực bưu chính năm 2023

Số liệu thống kê lĩnh vực bưu chính năm 2023

-

Việt Nam - Ấn Độ trao đổi hợp tác phát triển hạ tầng công cộng số, mạng lưới thanh toán số

Việt Nam - Ấn Độ trao đổi hợp tác phát triển hạ tầng công cộng số, mạng lưới thanh toán số

-

5G sẽ đem lại cơ hội doanh thu mới cho các nhà mạng Việt Nam

5G sẽ đem lại cơ hội doanh thu mới cho các nhà mạng Việt Nam

-

Sau viễn thông, bưu chính Viettel khẳng định sẽ chinh phục thị trường thế giới

Sau viễn thông, bưu chính Viettel khẳng định sẽ chinh phục thị trường thế giới