Các lỗ hổng trên Chrome khiến người dùng bị tấn công

Google mới phát hành bản cập nhật Chrome 85 để vá một số lỗ hổng có mức nghiêm trọng cao, bao gồm cả những lỗ hổng có thể bị khai thác bằng cách thuyết phục người dùng cài đặt các tiện ích độc hại.

Các lỗ hổng có liên quan đến tiện ích mở rộng được Google mô tả như "thiếu chính sách bắt buộc trong các tiện ích mở rộng" được nhà nghiên cứu David Erceg phát hiện vào tháng 8. Nhà nghiên cứu đã xác định được 3 lỗ hổng thuộc loại này, cụ thể gồm: CVE-2020-15961, lỗ hổng có mức nghiêm trọng cao mà ông nhận được số tiền thưởng là 15.000 USD; Lỗ hổng CVE-2020-15963 cũng có mức nghiêm trọng cao với số tiền thưởng là 5.000 USD và CVE-2020-15966 có mức nghiêm trọng trung bình với số tiền thưởng vẫn chưa được xác định.

David Erceg cho biết tất cả các lỗ hổng mà ông phát hiện đều nhắm mục tiêu tới một API cụ thể được cung cấp cho các tiện ích mở rộng. Ông cũng không đặt trên cho API bị ảnh hưởng do thực tế là Google cũng không đề cập đến nó trong những ghi chú mà họ đưa ra.

David Erceg cho biết tất cả các lỗ hổng mà ông phát hiện đều nhắm mục tiêu tới một API cụ thể được cung cấp cho các tiện ích mở rộng. Ông cũng không đặt trên cho API bị ảnh hưởng do thực tế là Google cũng không đề cập đến nó trong những ghi chú mà họ đưa ra.

Việc khai thác cả 3 lỗ hổng cần phải thuyết phục người dùng mục tiêu cài đặt một tiện ích mở rộng có mã độc với những quyền đặc biệt.

"Hai trong số các lỗ hổng (2 lỗ hổng có mức nghiêm trọng cao là CVE-2020-15961 và CVE-2020-15963) cho phép tiện tích mở rộng tải về và chạy một tệp tin thực thi. Trong cả 2 trường hợp đều không cần tương tác người dùng sau khi cài đặt tiện ích mở rộng", David Erceg cho biết. "Trong một cuộc tấn công thực tế, những vấn đề đó sẽ cho phép tiện ích mở rộng chạy một thực thi bên ngoài sandbox (một kỹ thuật có để cô lập các ứng dung, ngăn chặn phần mềm độc hại) của trình duyệt ngay sau khi cài đặt (việc sử dụng lỗ hổng CVE-2020-15961 có thể thực hiện trong vài giây)".

Ông lưu ý rằng lỗ hổng thứ 2 (CVE-2020-15963) có thể chỉ bị khai thác để chạy một thực thi bên ngoài sandbox nếu đáp ứng một số điều kiện nhất định. Nếu những điều kiện này không được đáp ứng, kẻ tấn công vẫn có thể thực hiện một số hành động nhất định như truy nhập vào các trang đặc quyền hoặc đọc các tệp tin nội bộ. Ngoài ra, kẻ tấn công cũng có thể kết hợp lỗ hổng với các điểm yếu khác để thực thi mã bên ngoài sandbox.

Theo nhà nghiên cứu, lỗ hổng có mức nghiêm trọng trung bình (CVE-2020-15966) có thể bị khai thác bởi một tiện ích có chứa mã độc để đọc nội dung các tệp tin nội bộ. Đây là điều mà một tiện ích mở rộng thông thường không được phép thực hiện nếu không có sự cho phép từ phía người dùng.

Bản cập nhật Chrome 85 đã vá các lỗ hổng này đồng thời cũng xử lý một vấn đề về đọc ngoại vi (out-of-bounds read) xảy ra trong bộ nhớ khiến một tin tặc đã kiếm được 15.000 USD. Đây là vấn đề về thiếu chính sách bắt buộc, các nhà nghiên cứu Leecraso và Guang Gong của 360 Alpha Lab đã phát hiện ra và nhận được 10.000 USD.

Hồi đầu tháng, Leecraso và Guang Gong đã nhận được khoản tiền thưởng 20.000 USD từ Google cho việc phát hiện các lỗ hổng có mức nghiêm trọng cao có thể bị khai thác để tránh sandbox trên Chrome.

"Hai trong số các lỗ hổng (2 lỗ hổng có mức nghiêm trọng cao là CVE-2020-15961 và CVE-2020-15963) cho phép tiện tích mở rộng tải về và chạy một tệp tin thực thi. Trong cả 2 trường hợp đều không cần tương tác người dùng sau khi cài đặt tiện ích mở rộng", David Erceg cho biết. "Trong một cuộc tấn công thực tế, những vấn đề đó sẽ cho phép tiện ích mở rộng chạy một thực thi bên ngoài sandbox (một kỹ thuật có để cô lập các ứng dung, ngăn chặn phần mềm độc hại) của trình duyệt ngay sau khi cài đặt (việc sử dụng lỗ hổng CVE-2020-15961 có thể thực hiện trong vài giây)".

Ông lưu ý rằng lỗ hổng thứ 2 (CVE-2020-15963) có thể chỉ bị khai thác để chạy một thực thi bên ngoài sandbox nếu đáp ứng một số điều kiện nhất định. Nếu những điều kiện này không được đáp ứng, kẻ tấn công vẫn có thể thực hiện một số hành động nhất định như truy nhập vào các trang đặc quyền hoặc đọc các tệp tin nội bộ. Ngoài ra, kẻ tấn công cũng có thể kết hợp lỗ hổng với các điểm yếu khác để thực thi mã bên ngoài sandbox.

Theo nhà nghiên cứu, lỗ hổng có mức nghiêm trọng trung bình (CVE-2020-15966) có thể bị khai thác bởi một tiện ích có chứa mã độc để đọc nội dung các tệp tin nội bộ. Đây là điều mà một tiện ích mở rộng thông thường không được phép thực hiện nếu không có sự cho phép từ phía người dùng.

Bản cập nhật Chrome 85 đã vá các lỗ hổng này đồng thời cũng xử lý một vấn đề về đọc ngoại vi (out-of-bounds read) xảy ra trong bộ nhớ khiến một tin tặc đã kiếm được 15.000 USD. Đây là vấn đề về thiếu chính sách bắt buộc, các nhà nghiên cứu Leecraso và Guang Gong của 360 Alpha Lab đã phát hiện ra và nhận được 10.000 USD.

Hồi đầu tháng, Leecraso và Guang Gong đã nhận được khoản tiền thưởng 20.000 USD từ Google cho việc phát hiện các lỗ hổng có mức nghiêm trọng cao có thể bị khai thác để tránh sandbox trên Chrome.

Nguồn tin: "Tạp chí điện tử Thông tin và Truyền thông"

Ý kiến bạn đọc

Bạn cần đăng nhập với tư cách là Thành viên chính thức để có thể bình luận

ỨNG DỤNG CNTT TRONG CQNN

Tin nổi bật

-

169 nền tảng, dịch vụ, giải pháp số xuất sắc được trao Giải thưởng Sao Khuê 2024

169 nền tảng, dịch vụ, giải pháp số xuất sắc được trao Giải thưởng Sao Khuê 2024

-

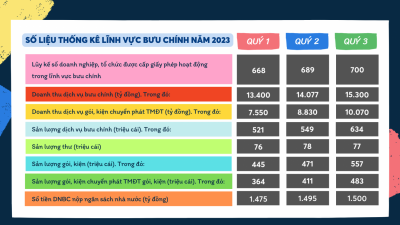

Số liệu thống kê lĩnh vực bưu chính năm 2023

Số liệu thống kê lĩnh vực bưu chính năm 2023

-

Việt Nam - Ấn Độ trao đổi hợp tác phát triển hạ tầng công cộng số, mạng lưới thanh toán số

Việt Nam - Ấn Độ trao đổi hợp tác phát triển hạ tầng công cộng số, mạng lưới thanh toán số

-

5G sẽ đem lại cơ hội doanh thu mới cho các nhà mạng Việt Nam

5G sẽ đem lại cơ hội doanh thu mới cho các nhà mạng Việt Nam

-

Sau viễn thông, bưu chính Viettel khẳng định sẽ chinh phục thị trường thế giới

Sau viễn thông, bưu chính Viettel khẳng định sẽ chinh phục thị trường thế giới