Facebook chi 60.000 USD cho phát hiện lỗ hổng trong Messenger trên Android

Facebook mới xử lý một lỗ hổng trong Facebook Messenger trên hệ điều hành Android, cho phép kẻ tấn công kết nối cuộc gọi thoại mà không cần sự tương tác của người dùng.

Nhà nghiên cứu bảo mật Natalie Silvanovich của Google Project Zero đã phát hiện ra lỗ hổng khi người dùng thực hiện cuộc gọi trên ứng dụng Messenger của nền tảng Android. Và nếu không được vá, tin tặc có thể lợi dụng micro trên điện thoại để nghe lén mà người dùng không hề hay biết.

Natalie Silvanovich giải thích rằng, trong Facebook Messenger, âm thanh và video được thiết lập trong WebRTC (Web Real-Time Communication) thông qua một loạt các tin nhắn rút gọn được trao đổi giữa người gọi và người nhận.

Natalie Silvanovich giải thích rằng, trong Facebook Messenger, âm thanh và video được thiết lập trong WebRTC (Web Real-Time Communication) thông qua một loạt các tin nhắn rút gọn được trao đổi giữa người gọi và người nhận.

"Thông thường, thiết bị nhận cuộc gọi sẽ không truyền âm thanh cho tới khi người nhận đồng ý chấp nhận cuộc gọi, điều này được thực hiện bằng cách không gọi lệnh setLocalDescription cho tới khi người nhận nhấn vào nút chấp nhận. Tuy nhiên, có một loại thông báo không được sử dụng để thiết lập cuộc gọi, SdpUpdate, khiến setLocalDescription được gọi ngay lập tức" nhà nghiên cứu bảo mật giải thích.

Nếu kẻ tấn công gửi thông báo đó tới thiết bị của người nhận khi nó đang đổ chuông, âm thanh sẽ truyền đi ngay lập tức, do đó kẻ tấn công sẽ theo dõi hoạt động của người dùng mục tiêu.

Nhà nghiên cứu giải thích: "Để tái lập lại sự cố, cả kẻ tấn công và người nhận cuộc gọi cần phải đăng nhập vào Facebook Messenger trên thiết bị của họ. Hơn nữa, mục tiêu cần phải đăng nhập vào Facebook trên một trình duyệt với cùng một tài khoản. Điều này sẽ đảm bảo làm chậm thiết lập cuộc gọi sử dụng các cuộc gọi đã bị trễ cho chiến lược setLocalDescription".

Mã POC (Proof of concept code) đã được đưa lên cổng Project Zero. Mã đã được kiểm thử trên Facebook Messenger cho Android phiên bản 284.0.0.16.119.

Natalie Silvanovich đã báo cáo lỗ hổng cho Facebook vào đầu tháng 10 và một bản vá đã được phát hành vào ngày 17/11.

Facebook đã trao số tiền thưởng 60.000 USD cho phát hiện của nhà nghiên cứu này và cô đã dùng số tiền đó quyên góp cho tổ chức từ thiện. Facebook cho biết họ cũng sẽ quyên góp số tiền tương tự cho tổ chức từ thiện này.

Nếu kẻ tấn công gửi thông báo đó tới thiết bị của người nhận khi nó đang đổ chuông, âm thanh sẽ truyền đi ngay lập tức, do đó kẻ tấn công sẽ theo dõi hoạt động của người dùng mục tiêu.

Nhà nghiên cứu giải thích: "Để tái lập lại sự cố, cả kẻ tấn công và người nhận cuộc gọi cần phải đăng nhập vào Facebook Messenger trên thiết bị của họ. Hơn nữa, mục tiêu cần phải đăng nhập vào Facebook trên một trình duyệt với cùng một tài khoản. Điều này sẽ đảm bảo làm chậm thiết lập cuộc gọi sử dụng các cuộc gọi đã bị trễ cho chiến lược setLocalDescription".

Mã POC (Proof of concept code) đã được đưa lên cổng Project Zero. Mã đã được kiểm thử trên Facebook Messenger cho Android phiên bản 284.0.0.16.119.

Natalie Silvanovich đã báo cáo lỗ hổng cho Facebook vào đầu tháng 10 và một bản vá đã được phát hành vào ngày 17/11.

Facebook đã trao số tiền thưởng 60.000 USD cho phát hiện của nhà nghiên cứu này và cô đã dùng số tiền đó quyên góp cho tổ chức từ thiện. Facebook cho biết họ cũng sẽ quyên góp số tiền tương tự cho tổ chức từ thiện này.

Theo: "Tạp chí điện tử Thông tin và Truyền thông"

Ý kiến bạn đọc

Bạn cần đăng nhập với tư cách là Thành viên chính thức để có thể bình luận

ỨNG DỤNG CNTT TRONG CQNN

Tin nổi bật

-

169 nền tảng, dịch vụ, giải pháp số xuất sắc được trao Giải thưởng Sao Khuê 2024

169 nền tảng, dịch vụ, giải pháp số xuất sắc được trao Giải thưởng Sao Khuê 2024

-

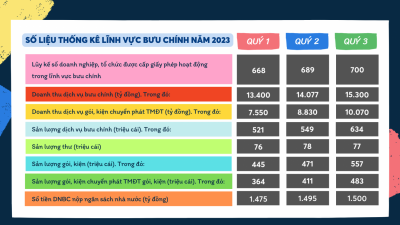

Số liệu thống kê lĩnh vực bưu chính năm 2023

Số liệu thống kê lĩnh vực bưu chính năm 2023

-

Việt Nam - Ấn Độ trao đổi hợp tác phát triển hạ tầng công cộng số, mạng lưới thanh toán số

Việt Nam - Ấn Độ trao đổi hợp tác phát triển hạ tầng công cộng số, mạng lưới thanh toán số

-

5G sẽ đem lại cơ hội doanh thu mới cho các nhà mạng Việt Nam

5G sẽ đem lại cơ hội doanh thu mới cho các nhà mạng Việt Nam

-

Sau viễn thông, bưu chính Viettel khẳng định sẽ chinh phục thị trường thế giới

Sau viễn thông, bưu chính Viettel khẳng định sẽ chinh phục thị trường thế giới